Een eigen domeinnaam mijnbedrijf.be is de basis van je online bedrijfsidentiteit: je koppelt er heel eenvoudig je website en je e-mailadressen aan, en ook andere online services. Maar de woorden online, identiteit en eenvoudig in één zin trekken ook de interesse van cybercriminelen. Om te phishen, ransomware te vragen of op andere wijze deze technologie te misbruiken. Er bestaat geen twijfel over dat ze dat zullen proberen. Daarom lees je hier hoe je je domein met cybersecurity kunt beschermen en wat je dan precies moet doen.

Je eigen domeinnaam voor meer zichtbaarheid

De meeste ondernemingen beschikken over een eigen domein zoals mijnbedrijf.com of een be/nl/… variant daarop. Af en toe zie je nog wel eens kleinere kmo’s die een e-mailadres gebruiken met het domein van hun provider zoals mijnbedrijf@telenet.be. Het registreren van een eigen domein en daar een gepersonaliseerd e-mailadres van maken is echter niet zo duur en eenvoudig te realiseren, dus waarom zou je dit als ondernemer niet doen?

Het geeft je bedrijf extra zichtbaarheid.

Maar hoe meer e-mailadressen en andere toepassingen van je domeinnaam afhangen, hoe groter het risico op misbruik…

Risico op phishing, vervalste facturen en betaalopdrachten

Heel populair is bijvoorbeeld het misbruik van een nagemaakt e-mailadres met bijbehorend domein om phishing mails te sturen. Cybercriminelen maken dan gebruik van domeinen die sterk op het jouwe lijken, zoals mijn-bedrijf.com, mijn8edrijf.com of mijnbedrijf.xxx.com. Die misleiden je medewerkers, klanten en leveranciers.

Heb je je eigen duidelijke domeinnaam, wijs je contacten daar dan op. En wijs hen ook op het risico dat ze kunnen lopen als ze zonder controle reageren op een e-mail die lijkt op die van jou. Een alerte ontvanger stelt namelijk vrij eenvoudig vast dat de afzender niet overeenkomt met de juiste domeinnaam.

Het wordt heel wat lastiger als online criminelen effectief jouw domein gaan gebruiken. Dat is veel minder direct zichtbaar. Het misbruik van je echte domeinnaam is een succesvolle techniek om bijvoorbeeld vervalste fakturen of betalingsopdrachten te sturen uit jouw naam. Dat zijn maar enkele vormen van fraude die cybercriminelen kunnen plegen als ze toegang hebben tot jouw domeinnaam.

Cybersecurity schiet te hulp

Gelukkig is er beveiligingstechnologie die je ondersteunt in het bestrijden van dit soort praktijken. SSL en SPF-DKIM-DMARC zijn de meest toegankelijke en meest efficiënte in hun soort.

E-mails beschermen met SPF-DKIM-DMARC

Deze standaard beschermt tegen het misbruik door cybercriminelen van e-mailadressen met jouw domeinnaam, maar ook tegen het verzenden van spamberichten uit jouw naam.

De vier grote voordelen van deze standaard zijn

-

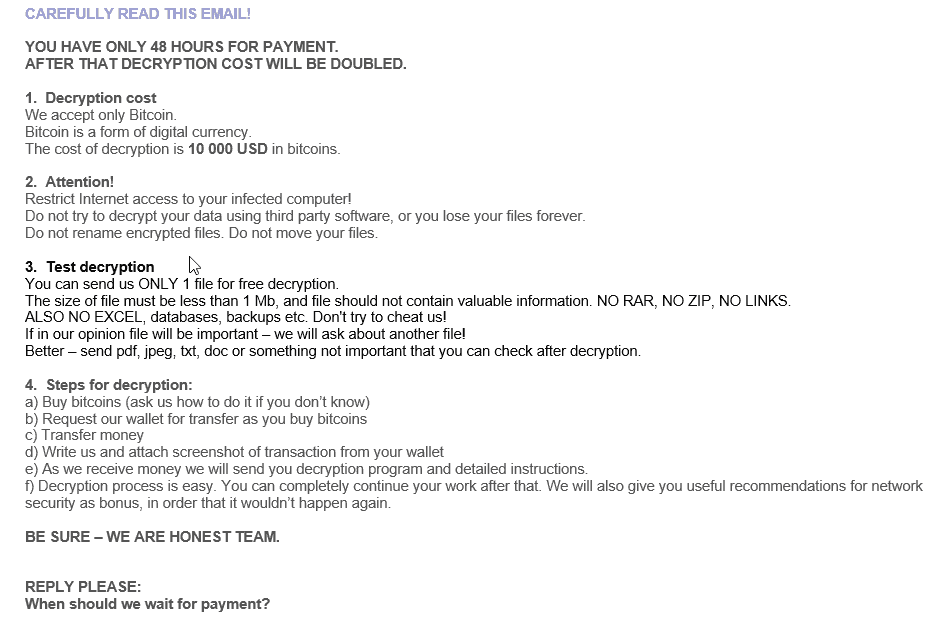

Veiligheid – Je domein is niet meer zo aantrekkelijk om te gebruiken in phishing attacks die meestal gevolgd worden door fraude of ransomware.

-

Zichtbaarheid – Je hebt zicht op alle e-mailgebruik van je domein: op al het legitieme maar ook al wat frauduleus zou kunnen zijn. Op deze manier handhaaf je de controle.

-

Aflevering – Je domein krijgt op termijn een betere reputatie. Dat verzekert de aflevering van je e-mails en worden ze niet (meer) tegengehouden door firewalls of spamsystemen. Ook marketing e-mails – reclame – worden beter doorgelaten.

-

Identiteit – Je toont met een unieke digitale handtekening in je emailheader dat je wel degelijk de juiste verzender bent.

Een betalend SSL-certificaat voor je website

Om online te bewijzen dat je website werkelijk de jouwe is, is het gebruik van een SSL-certificaat alvast een goede zaak. Dat certificaat heeft 2 doelen:

-

Versleuteling van de verbinding tussen bezoeker en je website,

Het dataverkeer tussen de twee is gecodeerd en dus onleesbaar voor derden;

-

Identiteitsbewijs,

Elk website-adres waar een slotje en ‘https’ voor staat is een correct adres – en geen valse lookalike.

Lees meer over waaraan je SSL precies herkent in deze blog: ‘Veilig surfen doe je zo’

Dikwijls zien we op websites gratis SSL-certificaten met een beperkte geldigheidsduur die telkens vernieuwd wordt. Dat is prima voor de eerste toepassing, namelijk de veilige verbinding tussen bezoeker en website.

MAAR: weet dat dit gratis certificaat ook gratis is voor cybercriminelen. Ook zij maken dankbaar gebruik van https en SSL. Zo kunnen ze op een vals domein dat erg op het jouwe lijkt evengoed een gratis certificaat activeren en denkt de nietsvermoedende bezoeker dat het wel in orde is want de link begint met https://.

Wil je dus zeker zijn, voorzie dan altijd een betalend certificaat op je website of online diensten. Hoewel dat niet echt duur is, blijkt het wél een extra drempel voor mensen die misbruik willen maken van je goede naam. Een betalend certificaat is geldig voor minstens 12 maanden en vermeldt duidelijk de naam van je bedrijf. Even controleren bij twijfel kan nooit kwaad.

Wil je graag weten hoe gevoelig jouw onderneming is voor deze praktijken? Contacteer ons voor een gratis check-up en advies.

Probeer ons eens: deze check-up en het advies erbij zijn gratis.