Cybercriminaliteit is voor veel ondernemers een ver-van-mijn-bedshow. Misschien zie ook jij niet meteen het nut in van een expert die de beveiliging binnen je onderneming optimaliseert. Toch loont dat wel degelijk de moeite! We illustreren onze tip met het waargebeurde verhaal van een kleine kmo die door een cyberaanval niet alleen veel geld kwijtraakte, maar ook zware reputatieschade leed bij klanten en leveranciers.

Losgeld voor bestanden: een veel voorkomende eis

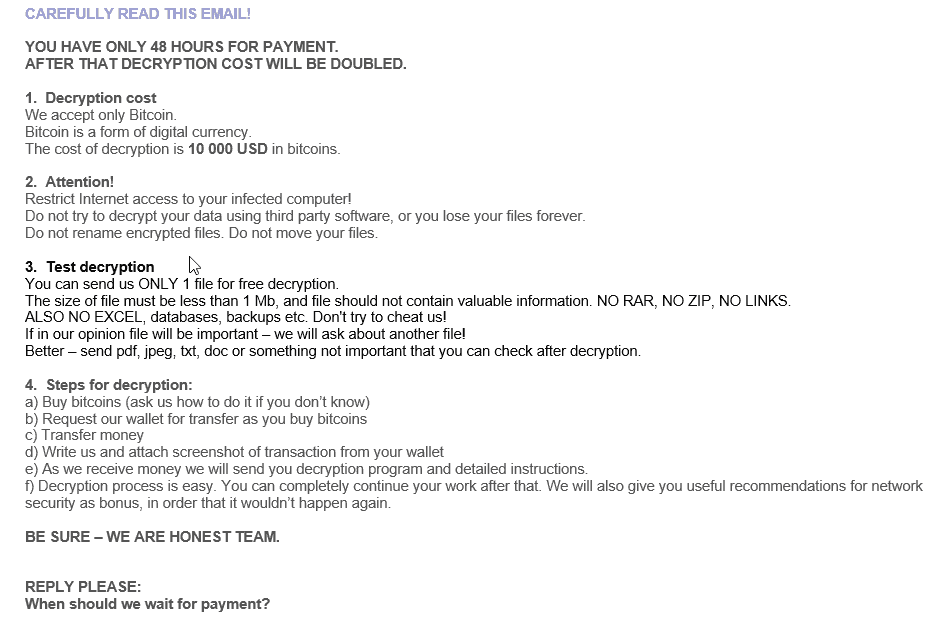

Cybercriminelen waren aan de haal gegaan met bestanden van de kmo, en maakten duidelijk aan welke eisen het bedrijf moest voldoen om ze terug te krijgen:

“You have only 48 hours for payment, after that decryption cost will be doubled.”

Zo luidt meestal de eerste lijn uit een e-mail van cybercriminelen, nadat je contact opneemt om je bestanden weer vrij te krijgen. Klinkt onheilspellend? Dat was het ook. Volg even mee, voor een verslag van dag tot dag.

Dag 1: de schade komt aan het licht

Op een maandagochtend willen de werknemers van de kmo aan de slag gaan, maar niemand slaagt erin om in te loggen op het IT-systeem.

Versleutelde bestanden

Na een telefoontje naar de helpdesk van haar IT-partner, ontdekt de kmo dat ze het slachtoffer is geworden van een cyberaanval en dat alle bestanden op de server versleuteld zijn met zogenaamde ransomware. Het enige leesbare bestand is een tekstdocument met de melding dat de kmo gehackt is en contact moet opnemen met een bepaald e-mailadres als ze de bestanden terug willen.

Poging om een back-up te herstellen

In een eerste reflex wil de IT-partner een back-up terugzetten, zodat de kmo weer naar de situatie van vóór de aanval kan. De partner schat dat dit al snel een dag in beslag kan nemen. Dit betekent minstens een dag zonder inkomsten en drie medewerkers die urenlang technisch werkloos zijn.

Tegen de middag wordt het echter duidelijk dat een groot aantal back-ups mee versleuteld zitten, waardoor ze onbruikbaar zijn. De aanval blijkt al gestart te zijn op vrijdagavond, wat de back-ups van het weekend ook waardeloos maakt. Wat nu gedaan? Nadat er verwijten heen en weer gaan – de zaakvoerder verwijt de IT-partner een gebrek aan maatregelen tegen dit soort aanvallen, terwijl de IT-partner de zaakvoerder verwijt geen budget te hebben uitgetrokken en externe beveiliging niet serieus genomen te hebben – gaat de IT-partner uiteindelijk te rade bij Netcure.

Contact opnemen met de criminelen

We raden de kmo aan om een klacht neer te leggen. We assisteren de zaakvoerder met het opmaken van een dossier voor de politie en verzamelen de nodige gegevens. Vanaf nu worden ook alle verdere stappen gedocumenteerd en toegevoegd aan het dossier.

Na een snelle analyse blijkt de enige oplossing: de criminelen contacteren om de bestanden terug te krijgen. Het is daarbij belangrijk om zo weinig mogelijk gegevens vrij te geven die jou (het slachtoffer) kunnen identificeren. Je gebruikt dus beter niet je vertrouwde e-mailsysteem. Algemene diensten zoals Gmail en Outlook zijn meestal evenmin voldoende om je volledig af te schermen.

Netcure legt het eerste contact; daarna is het wachten op antwoord. De kmo is intussen een volledige dag kwijt en heeft geen toegang tot haar historiek. Ze kan met andere woorden niet aan haar facturatiegegevens, boekhouding, voorraadlijsten, magazijnbeheer of e-mail. En dan zijn er nóg gevolgen:

de kmo moet aan alle klanten die inbellen, melden dat de systemen onbereikbaar zijn en dat het team technisch werkloos is

de kmo kan geen leveringen verwerken

er kan ook niet aan klanten geleverd worden, want niemand heeft zicht op de openstaande bestellingen.

De transportfirma waarmee de kmo samenwerkt voor leveringen moet haar planning aanpassen en rekent hiervoor extra kosten aan.

Dag 2: antwoord van de hackers

Na ongeveer 15 uur – wat ons doet vermoeden dat de criminelen in een andere tijdzone zitten – krijgen we antwoord. De cybercriminelen vragen om twee versleutelde bestanden door te sturen. Aan de hand van deze bestanden kunnen ze identificeren met welk proces deze aanval gebeurd is en zelfs mogelijk de locatie van het doelwit bepalen.

Dag 3: de problemen duren voort

Het duurt nog eens 20 uur vooraleer we de tekst ontvangen die we hierboven hebben afgebeeld. Het losgeld wordt bepaald op 10.000 USD.

Ondertussen zijn we drie dagen later, en de kmo kan nog altijd niemand verder helpen en geen openstaande orders opvolgen. Klanten zijn al wat minder begripvol, en enkelen onder hen gaan op zoek naar een alternatieve leverancier. Andere klanten beginnen zich af te vragen of hun gegevens gekend zijn bij de criminelen en of er data gelekt of gestolen zijn. Ook partijen zoals de transportfirma hebben weinig begrip voor het plotse inkomstenverlies.

Dag 4: onderhandelingen over losgeld

De kosten beginnen hoog op te lopen en de zaakvoerder wil eventueel wel losgeld betalen, maar heeft de 10.000 USD niet zomaar onmiddellijk ter beschikking. Niemand is bereid om bij te springen, en de kmo krijgt vervelende vragen over haar (toekomstige) kredietwaardigheid.

Intussen proberen we door onderhandeling het losgeldbedrag naar beneden te halen. De criminelen zijn hier in eerste instantie niet toe bereid. Het kan hen uiteraard niets schelen dat een kleine onderneming in België overkop zou gaan.

Dag 7: de knoop doorhakken

We zijn een week verder en de situatie is onveranderd. Tot het, na dagen onderhandelen, eindelijk tot een akkoord komt. We zijn erin geslaagd om het losgeldbedrag aanzienlijk naar beneden te krijgen, en de kmo wil overgaan tot betaling. Ze moet nog altijd een grote som ophoesten en heeft geen enkele garantie dat de bestanden terug beschikbaar zullen zijn na de betaling. Een alternatief is er echter niet.

Dag 10: de betaling is in orde

Het betalingsproces duurt nog eens drie dagen. Op de tiende dag wordt het bedrag overgemaakt naar de Bitcoin-rekening van de criminelen.

Dag 11: eindelijk terug toegang

Op dag 11 krijgt de kmo eindelijk een tool aangereikt waarmee haar bestanden terug beschikbaar worden. Eind goed, al goed? Helaas niet.

De slotsom: enorme schade

De kmo heeft zwaar te lijden gehad onder de cyberaanval.

Minstens zeven werkdagen volledig inkomstenverlies, technische werkloosheid van de werknemers en een enorme achterstand door complete inactiviteit.

Zware reputatieschade bij klanten en leveranciers.

Aangetaste kredietwaardigheid bij leveranciers en financiële instellingen.

Vertrouwensbreuk tussen de kmo en haar IT-partner.

Kosten van het losgeld.

Kosten voor consultancy-assistentie tijdens het onderhandelingsproces.

Hoe de kmo dit had kunnen vermijden

Dit verhaal klinkt behoorlijk dramatisch, en het wordt helemaal jammer als je weet dat het echt niet zo ver had moeten komen. In dit specifieke geval had men de ramp kunnen vermijden door de firewall correct te configureren en de beschermingsmaatregelen regelmatig te analyseren. De middelen om een cyberaanval te stoppen waren beschikbaar, maar werden gewoon niet optimaal toegepast.

Wat zou een gelijkaardig scenario betekenen voor jouw onderneming? Vergis je niet: zelfs als je onmiddellijk beslist om over te gaan tot betaling, duurt het altijd minstens een paar dagen vooraleer de situatie hersteld is. Gelukkig kunnen enkele eenvoudige maatregelen het risico op een cyberaanval serieus beperken. Laat je bijstaan door een expert om je onderneming hier beter tegen te wapenen.

Trust us, we are crazy about cybersecurity!