De preventieadviseurs van Energief hebben elke dag hun ‘risicobril’ op. De onderneming had dan ook geen wake-up call nodig om haar cyberveiligheid te versterken. “Ik ben een early adopter op vlak van IT, maar technologie evolueert razendsnel en wordt zo complex dat cybersecurity een vak apart is geworden”, zegt Energief-oprichter Yves Peeters. Daarom nam hij de experts van Netcure onder de arm en volgde hij een cybersecurity verbetertraject.

Preventieadviseurs

Peeters en zijn medewerkers bij Energief moeten niet meer overtuigd worden van het belang van cybersecurity. “We zijn preventieadviseurs, we zijn elke minuut van elke dag bezig met veiligheid. Wij hebben voortdurend onze risicobril op, wij zien gevaren waar anderen ze niet zien. We zijn altijd op onze hoede, altijd alert. Dat zit in ons DNA. Ik moet me thuis voortdurend inhouden. Ik mag echt wel zeggen dat er bij Energief een echte veiligheidscultuur leeft.

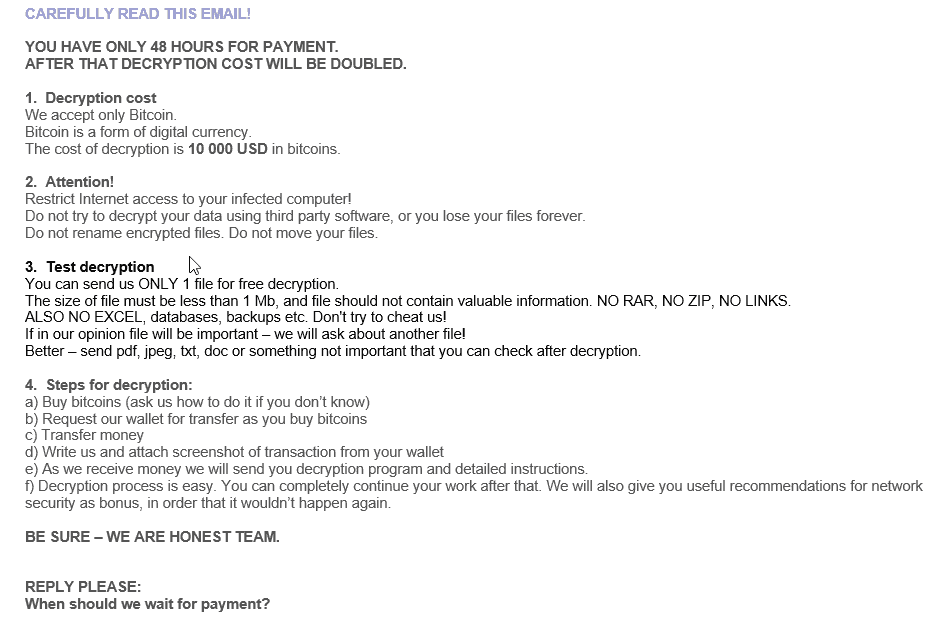

Maar zelfs dan is het moeilijk om je niet te laten vangen door cybercriminelen. Mailadressen waar één letter in veranderd is, dat kan natuurlijk eens passeren. Eén moment van onoplettendheid, meer hebben mensen met slechte bedoelingen soms niet nodig. Daarom moeten je systemen dat soort momenten opvangen. Technologie en cultuur gaan hand in hand.”

Nog geen incidenten

“We hebben nog geen cyberveiligheidsincident gehad. We zijn van plan om dat ook zo te houden. Vandaar ook het verbetertraject waar we nu ingestapt zijn. We beseffen maar al te goed hoe belangrijk preventie is, we willen niet zoals veel andere bedrijven wachten op een pijnlijke wake-up call om in actie te schieten. Ik vergelijk cyberveiligheid wel eens met arbeidsongevallen. Nu heeft elk bedrijf daar een preventiebeleid rond. Maar het heeft ook te lang geduurd voor ondernemingen beseften dat een arbeidsongeval naast de voor de hand liggende lichamelijke schade en de daarmee samenhangende negatieve financiële gevolgen ook heel wat reputatieschade kan aanrichten.”

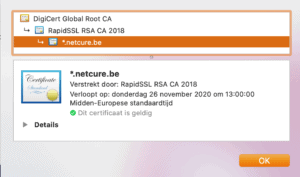

Energief nam cybersecurity expert Netcure onder de arm. Marketingverantwoordelijke Anneleen Lenaerts van Netcure ziet dat bedrijven de impact van een cyberveiligheidsincident nog altijd onderschatten. “Het begint eigenlijk al met het onderschatten van het risico. ‘Hoe dom kan je zijn?’, lachen ze dan als het een concurrent overkomt. Of: ‘Wij zijn maar een kleine vis, daar zijn cybercriminelen niet in geïnteresseerd.’ Twee keer fout, want die cybercriminelen gooien de hele tijd lijntjes uit en ze wachten gewoon tot er een vis hapt. Maakt niet uit waar die zit, hoe klein of hoe groot hij is. En vergis je niet, als de cybercriminelen beet hebben, dan tonen ze no mercy.”

Huisartsen en hartspecialisten

Energief had geen wake-up call nodig, maar was volgens Peeters vooral op zoek naar technologische expertise. “Ik ben een early adopter als het op computers aankomt. Ik pluis graag dingen uit, ik heb de IT-oplossingen die Energief gebruikt zelf gebouwd. We delen die toepassingen ook met onze klanten, dus die moeten waterdicht zijn. Ik voel dat ik op mijn limieten bots. Mijn IT-kennis is te beperkt. Technologie evolueert razendsnel, en wordt steeds complexer en gesofisticeerder. Cyberveiligheid is een vak apart geworden.”

“Cybersecurity overstijgt vandaag vele IT’ers en veel IT-teams”, bevestigt Lenaerts. “Ik vergelijk het wel eens met een huisarts en een hartspecialist. Een huisarts heeft al heel wat kennis over hartproblemen en hartziekten, hij kan risico’s detecteren. Maar hij zal je wel doorverwijzen naar een specialist voor verder onderzoek, diagnose en eventueel een behandeling of een operatie.”

"Cybersecurity overstijgt vandaag vele IT’ers en veel IT-teams"

Annelies LenaertsMarketingverantwoordelijke bij Netcure

“Wij starten altijd met een audit om hiaten in de IT-systemen bloot te leggen. Als we die hebben gevonden kunnen een traject aanbieden om die gaten in de verdedigingsmuur te dichten. Elk traject begint met preventie, genezen is beter dan voorkomen. De tweede stap is detectie. Een cyberaanval gebeurt meestal niet zomaar van vandaag op morgen, cybercriminelen zijn een aanval gemiddeld 60 tot 200 dagen aan het voorbereiden. Je hebt dus nog tijd om de aanval af te slagen, maar dan moet je wel systemen hebben die tijdig waarschuwen als er wordt ingebroken. De derde en laatste stap is remediëren: de financiële schade en de reputatieschade zo snel mogelijk herstellen als het toch tot een breach komt.”

De juiste keuzes maken

Het cybersecurity verbetertraject bij Energief is net van start gegaan, legt Peeters uit. “We zitten nog in de analysefase. Maar die analyse heeft al een aantal quick wins getoond, die we nu al aan het implementeren zijn. We nemen eerst onze basisbescherming onder handen. Die eerste laag is cruciaal omdat ze al heel veel tegenhoudt. Maar cyberveiligheid is een work in progress. De expertise van Netcure helpt ons om up to date te blijven van nieuwe trends en evoluties. Die kan je als klein bedrijf onmogelijk allemaal zelf nog bijhouden.”

“De financiële ondersteuning van VLAIO gaf voor ons de doorslag om onze cyberveiligheid in één keer grondig onder handen te nemen. De experts van Netcure denken mee over hoe we het beschikbare budget zo doeltreffend mogelijk kunnen inzetten. We zijn een jonge kmo, onze middelen zijn natuurlijk niet eindeloos, we moeten keuzes maken. Netcure helpt ons om de juiste prioriteiten naar voor te schuiven en de juiste keuzes te maken.”

Wil je graag weten hoe gevoelig jouw onderneming is voor deze praktijken? Contacteer ons voor een gratis check-up en advies.

Probeer ons eens: deze check-up en het advies erbij zijn gratis.

Trust us, we are crazy about cybersecurity!